sociedad en redes

El término sociedad red fue acuñado en 1991 por Jan van Dijk en su obra De Netwerkmaatschappij (La Sociedad Red).

Aunque sin duda quien ha contribuido a su mayor desarrollo y popularización ha sido Manuel Castells en La Sociedad Red, el primer volumen de su trilogía La Era de la Información.

La sociedad red está conformada por una estructura social, compuesta por redes activadas por tecnologías digitales de la comunicación y la información basadas en la microelectrónica, es decir, en los procesos que se llegan a aplicar a una secuencia para el resultado final. La estructura social es el acuerdo organizativo del humano en la relación con la producción, el consumo, la reproducción, la experiencia y al poder expresados mediante la comunicación significativa codificada por la cultura.

La sociedad red está conformada por una estructura social, compuesta por redes activadas por tecnologías digitales de la comunicación y la información basadas en la microelectrónica, es decir, en los procesos que se llegan a aplicar a una secuencia para el resultado final. La estructura social es el acuerdo organizativo del humano en la relación con la producción, el consumo, la reproducción, la experiencia y al poder expresados mediante la comunicación significativa codificada por la cultura.

Es la estructura social que está compuesta por redes potenciadas por las tecnologías de la información y la comunicación basadas en la microelectrónica. Por estructura social se entienden los acuerdos organizativos humanos en relación con la producción, el consumo, la reproducción, la experimentación y el poder expresados mediante una comunicación significativa codificada por la cultura.

- Contacto con millones de personas.

- Compartir; conocimientos y experiencias

- Información de todo tipo actualizada al minuto

- Red; Interactiva y reducir costo

- Responsabilidad Individual

- Demasiada libertad, mala organización

- Redes sociales. Des-humanización

- Total, dependencia de las máquinas

- Aumenta la brecha social

-Características

La forma como se establecen, mantienen, modifican o destruyen estas relaciones cambia ante el nuevo paradigma social en el que se entra a mediados del siglo XX. La nueva sociedad, la sociedad red, nace de una revolución tecnológica basada en la información y el conocimiento y genera una nueva economía cuyas tres características fundamentales son:

- La nueva economía es información, de forma que la generación y transformación de la información son determinantes en la productividad del sistema

- La nueva economía es global, es decir, opera a nivel planetario.

- La nueva economía está en red, dando lugar a la empresa-red, organización económica de nuevo cuño con alta flexibilidad y operativa, de configuración variable y que funciona como una red: plana en jerarquías y donde lo importante es la interconexión de los distintos nodos.

Estas características de la nueva economía cambian radicalmente la forma en que se dan las relaciones de producción, experiencia y poder, re-definiendo el mercado de trabajo y el empleo, la cultura, la política, el Estado, el consumo, etc. y las sociedades capitalistas.

Ciudadanía digital

Ciudadanía digital (también denominado ciberciudadanía o e-ciudadanía) aunque el propio concepto se considera en proceso de definición permanente a medida que evolucionan las posibilidades de la tecnología.

La ciudadanía digital supone la comprensión de asuntos políticos, culturales y sociales relacionados con el uso de las Tecnologías de la Información y la Comunicación (TIC), así como la aplicación de conductas pertinentes a esa comprensión y a los principios que la orientan: ética, legalidad, seguridad y responsabilidad en el uso del Internet, las redes sociales y las tecnologías disponibles.

Concepto general

Un ciudadano digital es aquella persona que utiliza tecnología de la información para mejorar su participación en la sociedad, la política y el gobierno.

En otras palabras, los ciudadanos digitales son aquellos que utilizan Internet regularmente y con efectividad.

Para calificar como "ciudadano digital", una persona debe tener ciertas habilidades y conocimientos para acceder a Internet usando computadoras, teléfonos móviles y otros dispositivos, para interactuar con organizaciones públicas y privadas. Son sinónimos o términos relacionados a "ciudadano digital": ciberciudadano, netizen, y e-ciudadano.

Suplantación de identidad

Se entiende por suplantación de identidad aquella acción por la que una persona se hace pasar por otra para llevar a cabo actividades de carácter ilegal, como pueden ser pedir un crédito o préstamo hipotecario, contratar nuevas líneas telefónicas o realizar ataques contra terceras personas.

Esta acción es cada vez más habitual en las redes sociales, en las que una persona se hace con fotografías y datos de otra y crea perfiles en su nombre, desde los cuales realiza actividades tales como insultos a terceras personas o incluso llegan a apropiarse de datos personales debido a la poca seguridad de la que gozan algunas APP móviles o cuentas de correo.

Según el tipo de suplantación que se realice conlleva una u otra pena, así, cuando la suplantación de identidad consiste únicamente en la apertura o registro de un perfil sin que en él se den datos personales, la opción que tiene el suplantado es hablar con el portal web, foro o red social para que sean sus administradores quienes eliminen el perfil falso. Es decir, el hecho de utilizar sólo el nombre, sin imágenes, no se considera delito.

Por el contrario, si se crea un perfil falso y se utiliza información personal de la persona suplantada, como puede ser una fotografía, se está cometiendo un es un ilícito civil, de vulneración del derecho a la propia imagende la ley organica 1/1982.

Si el hecho delictivo consiste en que una persona se meta ilícitamente en un perfil personal ajeno, robando contraseñas o cuentas, también está infringiendo la ley, ya que está cometiendo un delito de descubrimiento y revelación de secretos contemplado en el art. 197 bis del Código Penal como “Hackering”.

Cuando se crea o se tenga certeza de una suplantación de identidad, es aconsejable realizar capturas de pantalla donde se pueda ver la ya mencionada suplantación, imprimir estas imágenes y levantar acta notarial para que se tenga conocimiento de ello.

Las redes sociales suelen tener mecanismos de denuncia a través de los cuales ellos mismo eliminan perfiles que se consideran falsos. Si ninguna de estas dos acciones tienen el final esperado, se debe acudir a las Fuerzas y Cuerpos de Seguridad del Estado o autonómicas para interponer una denuncia.

Consecuencias

Las consecuencias de ser víctima de suplantación de identidad incluyen: mostrar una imagen distorsionada de sí mismo en Internet; ser víctima de burlas, insultos o amenazas, tener un descrédito frente a otros; sufrir una pérdida económica, etc.

¿Cómo evitar la usurpación de identidad?

El ‘grooming en línea’, es un proceso de incitación y preparación para la situación de abuso llevado a cabo mediante el uso de las tecnologías de la información y comunicación (TIC).

El ‘grooming en línea’, es un proceso de incitación y preparación para la situación de abuso llevado a cabo mediante el uso de las tecnologías de la información y comunicación (TIC).

¿Cómo evitar el Grooming?

¿Qué hacer ante un caso de grooming?

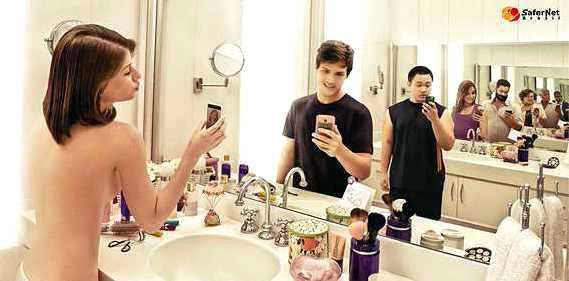

Definido como el envío de contenido erótico o sexual representado mediante imágenes y vídeos provocativos, de desnudos o semidesnudos a través del celular, esta conducta de riesgo es muy común entre los niños, niñas y adolescentes. Iniciándose muchas veces como un juego privado o con destino a la pareja, suelen ser compartidos entre amigos e incluso subidos a la web, esparciéndose rápidamente.

Definido como el envío de contenido erótico o sexual representado mediante imágenes y vídeos provocativos, de desnudos o semidesnudos a través del celular, esta conducta de riesgo es muy común entre los niños, niñas y adolescentes. Iniciándose muchas veces como un juego privado o con destino a la pareja, suelen ser compartidos entre amigos e incluso subidos a la web, esparciéndose rápidamente.

phishing

El phishing es un tipo de estafa que intenta obtener de la víctima sus datos, contraseñas, cuentas bancarias, números de tarjetas de crédito o del documento nacional de identidad, etc. mediante engaño para utilizarlos en el robo de fondos de sus cuentas.

El término phishing proviene de la unión de los siguientes vocablos en inglés password, harvesting y fishing, con lo que se viene a hacer alusión a “cosecha y pesca de contraseñas”. A la persona que pone en práctica este delito se le conoce como phisher. Generalmente se solicitan del usuario datos personales haciendo pasar por una empresa o entidad pública con la excusa de comprobarlos o actualizarlos. Esta petición de datos se realiza a través de un mensaje de teléfono móvil, una llamada telefónica, una ventana emergente durante la navegación por Internet o bien en un correo electrónico.

¿Cómo evitar el phishing?

Utilizar los datos personales para realizar un fraude o robo de fondos de las cuentas bancarias

Al momento de registrarse en una página web, en una red social o al chatear los niños, niñas y adolescentes ingresan y dan datos personales como el nombre completo, edad, número de teléfono, dirección de casa, colegio en el que estudian, envían imágenes e información personal.

Al momento de registrarse en una página web, en una red social o al chatear los niños, niñas y adolescentes ingresan y dan datos personales como el nombre completo, edad, número de teléfono, dirección de casa, colegio en el que estudian, envían imágenes e información personal.

Sin embargo, debe destacarse que el uso de las técnicas informáticas ha creado nuevas posibilidades del uso indebido de las computadoras lo que ha propiciado a su vez la necesidad de regulación por parte del derecho.

Sin embargo, debe destacarse que el uso de las técnicas informáticas ha creado nuevas posibilidades del uso indebido de las computadoras lo que ha propiciado a su vez la necesidad de regulación por parte del derecho.

Existen en la actualidad distintas modalidades delictivas relacionadas con la informática. Pero se pueden clasificar en dos tipos:

-Delitos Computacionales:

Entendiéndose a conductas delictivas tradicionales con tipos encuadrados en nuestro Código Penal que se utiliza los medios informáticos como medio de comisión, por ejemplo: realizar una estafa, robo o hurto, por medio de la utilización de una computadora conectada a una red bancaria, ya que en estos casos se tutela los bienes jurídicos tradicionales como ser el patrimonio.

Uso de los sitios de organizaciones privadas (como bancos) y públicas (estatales, provinciales y/o municipales).

-Delitos Informáticos:

son aquellas conductas deleites en las que se ataca bienes informáticos en sí mismo, no como medio, como ser el daño en el SOFTWARE por la intromisión de un Virus, o accediendo sin autorización a una PC, o la piratería (copia ilegal) de SOFTWARE, pero esta última está en Argentina penalizada con 1 mes a 6 años de prisión, específicamente por la ley 11.723 de Derecho de Autor.

Pero no robando o dañando el Hardware, porque encuadraría en un delito tipificado tradicional mencionado anteriormente.

Ley General de Ciudadanía Digital

Artículo 1. La presente Ley es de observancia general en toda la República; sus disposiciones son de orden público e interés social. Tiene por objeto establecer las condiciones y responsabilidades para el acceso pleno y ejercicio de la ciudadanía digital en los Estados Unidos Mexicanos.

Artículo 2. La presente Ley es aplicable para todas las y los ciudadanos mexicanos y las entidades públicas en todos los órganos y niveles de gobierno.

Artículo 3. I. La ciudadanía digital consiste en el ejercicio de los derechos y obligaciones que gozan todos los y los ciudadanos mexicanos a través del uso de tecnologías de información y comunicación.

Las demás leyes:

Obligaciones

-La ciudadanía tiene la obligación:

- De comunicar a la policía cualquier hecho delictivo que presencien.

- De facilitar los datos que sean solicitados por el agente.

- De identificarse cuando sea requerido.

- De seguir las indicaciones de los agentes en el desempeño de sus funciones.

- De colaborar cuando sea requerido en situaciones de emergencia o preventivas.

-La ciudadanía tiene derecho:

- A que los agentes se identifiquen en sus actuaciones.

- A ser atendidos cuando lo requieran.

- A solicitar, por el titular, información sobre la actuación realizada por los agentes.

- A interponer denuncias por hechos penales.

- A ser tratados con educación y corrección.

- A ser informados por los responsables sobre actuaciones de los agentes.

Riesgos

A continuación, presentamos algunos factores de riesgo y algunas conductas de riesgo vinculadas al uso de las tecnologías. Para minimizar estas situaciones, debe formarse a los niños, niñas y adolescentes como promotores del uso seguro y responsable de las TIC y acompañarlos de manera cercana a desempeñarse como plenos ciudadanos digitales.

Se entiende por suplantación de identidad aquella acción por la que una persona se hace pasar por otra para llevar a cabo actividades de carácter ilegal, como pueden ser pedir un crédito o préstamo hipotecario, contratar nuevas líneas telefónicas o realizar ataques contra terceras personas.

Esta acción es cada vez más habitual en las redes sociales, en las que una persona se hace con fotografías y datos de otra y crea perfiles en su nombre, desde los cuales realiza actividades tales como insultos a terceras personas o incluso llegan a apropiarse de datos personales debido a la poca seguridad de la que gozan algunas APP móviles o cuentas de correo.

Según el tipo de suplantación que se realice conlleva una u otra pena, así, cuando la suplantación de identidad consiste únicamente en la apertura o registro de un perfil sin que en él se den datos personales, la opción que tiene el suplantado es hablar con el portal web, foro o red social para que sean sus administradores quienes eliminen el perfil falso. Es decir, el hecho de utilizar sólo el nombre, sin imágenes, no se considera delito.

Por el contrario, si se crea un perfil falso y se utiliza información personal de la persona suplantada, como puede ser una fotografía, se está cometiendo un es un ilícito civil, de vulneración del derecho a la propia imagende la ley organica 1/1982.

Si el hecho delictivo consiste en que una persona se meta ilícitamente en un perfil personal ajeno, robando contraseñas o cuentas, también está infringiendo la ley, ya que está cometiendo un delito de descubrimiento y revelación de secretos contemplado en el art. 197 bis del Código Penal como “Hackering”.

Cuando se crea o se tenga certeza de una suplantación de identidad, es aconsejable realizar capturas de pantalla donde se pueda ver la ya mencionada suplantación, imprimir estas imágenes y levantar acta notarial para que se tenga conocimiento de ello.

Las redes sociales suelen tener mecanismos de denuncia a través de los cuales ellos mismo eliminan perfiles que se consideran falsos. Si ninguna de estas dos acciones tienen el final esperado, se debe acudir a las Fuerzas y Cuerpos de Seguridad del Estado o autonómicas para interponer una denuncia.

Consecuencias

Las consecuencias de ser víctima de suplantación de identidad incluyen: mostrar una imagen distorsionada de sí mismo en Internet; ser víctima de burlas, insultos o amenazas, tener un descrédito frente a otros; sufrir una pérdida económica, etc.

¿Cómo evitar la usurpación de identidad?

- Nunca comunicar a nadie las contraseñas personales.

- Evitar que nadie mire cuando se teclea la contraseña.

- Utilizar contraseñas seguras evitando aquellas cortas o triviales.

- En los ordenadores de uso público o del centro recordar cerrar la sesión ni almacenar las contraseñas.

¿Qué debes hacer cuando detectes una usurpación de tu identidad?

- En cuanto se tengan indicios de esta situación comunicarlo a los padres o profesores.

- Cambiar rápidamente la contraseña de acceso.

- Si ya no se puede entrar porque nos han cambiado la contraseña, denunciarlo a padres o profesores.

- Tratar de reparar y explicar lo ocurrido a las personas afectadas por el agresor en tu nombre. Si alguien se hace pasar por uno creando una cuenta similar a la nuestra: denunciarlo

Grooming:

Este proceso incluye la práctica de contactar a niños, niñas y adolescentes, así como la construcción de una relación de confianza –sirviéndose o no de una identidad simulada– a través de herramientas tecnológicas como el chat, mensajería instantánea, redes sociales, blogs, juegos en red, etc.

Los objetivos del abusador pueden ser obtener imágenes, tener conversaciones con contenido sexual, obtener excitación sexual o lograr un encuentro presencial con el niño, niña o adolescente.

¿Cómo evitar el Grooming?

- No proporcionar imágenes, vídeos o informaciones personales a desconocidos

- Evitar dar las contraseñas del equipo a nadie para evitar el robo de información.

- Mantener la privacidad de las imágenes e informaciones personales.

¿Qué hacer ante un caso de grooming?

- Valorar si es cierto que se dispone de material para ejercer esa amenaza.

- No ceder al chantaje en ningún caso.

- Pedir siempre ayuda a tus padres o profesores.

- Revisar el equipo con un programa anti-malware.

- Modificar todas las contraseñas de acceso.

- Aumentar las opciones de privacidad de tu perfil en las redes sociales.

- Buscar y guardar las pruebas del chantaje: capturas de pantalla, conversaciones, mensajes, etc.

Consecuencias

Las consecuencias, además de serias, son graves para el menor y su familia:

Las tecnologías y, en especial Internet, han contribuido a que esta problemática se multiplique de manera sustancial, dando cabida a un fenómeno mundial muy preocupante que se conoce como ciberbullying.

Las tecnologías y, en especial Internet, han contribuido a que esta problemática se multiplique de manera sustancial, dando cabida a un fenómeno mundial muy preocupante que se conoce como ciberbullying.

Consecuencias

– Enfatizar en el hecho de que Internet no es anónimo.

Consecuencias

Las señales más evidentes de la adicción a Internet son:

- Daños psicológicos en la víctima: depresión infantil, descenso de la autoestima, desconfianza, cambios de humor repentinos y bruscos, bajo rendimiento académico, aislamiento, alteraciones del sueño y de la alimentación, ideas e intentos de suicidio…

- Daños físicos en la víctima: heridas, traumatismos o lesiones derivadas de los actos sexuales denigratorios que el ciberacosador lleva a cabo sobre la víctima violaciones, vejaciones, etc.

- Daños a nivel familiar: falta o empeoramiento de las relaciones y de la comunicación a nivel familiar, chantajes a la propia familia por parte del acosador, etc.

Ciberbullying

El Ciberbullying consiste en conductas hostiles sostenidas de forma reiterada y deliberada por parte de un individuo o grupo, con la finalidad de producir daño a otro, mediante la utilización de las tecnologías de la información y comunicación (TIC).

Algunas situaciones donde se visualiza el ciberbullying o ciberacoso serían:

Algunas situaciones donde se visualiza el ciberbullying o ciberacoso serían:

- Publicar una imagen comprometida (real o retocada) de otra persona tratando de avergonzarla en su círculo de amistades.

- Dar de alta con sus datos (incluida una foto) a la víctima en una web para votarla a la persona más fea, menos inteligente, etc.

- Crear un falso perfil en nombre de la víctima en un foro o web para escribir en primera persona cosas vergonzosas.

- Hacer circular falsos rumores sobre malos comportamientos de la víctima para conseguir que otros usuarios también se enfaden.

- Enviar mensajes (email, sms, etc) amenazando a la víctima.

- Perseguir y acechar a la víctima en los foros y comunidades que se frecuentan.

Consecuencias

- El Ciberbullying puede causar un impacto incluso mayor que el Bullying, debido a la confluencia de diversas y específicas circunstancias:

- La difusión de la información o las imágenes utilizadas es mucho más rápida a través de las TIC.

- La difusión es mucho más sencilla y gratuita, por lo que llega a un mayor número de personas.

- La víctima no se siente segura en ningún sitio, ya que a diferencia del Bullying que se produce en un lugar concreto como el centro escolar, el Ciberbullying entra hasta en el propio dormitorio de la víctima. Un ordenador, un teléfono móvil, una tablet o incluso una videoconsola conectada pueden reproducir constantemente la situación de acoso.

- Es frecuente que lleguen a participar terceras personas que ni tan siquiera conocen a la víctima. Personas que al ver como se está ridiculizando o atacando a alguien, se suman a los demás y añaden sus propios comentarios y terminan sumándose al acoso.

- Utilizar las tutorías para transmitir las pautas necesarias para el uso seguro y responsable de Internet y Redes Sociales:

– Enfatizar en el hecho de que Internet no es anónimo.

- Ofrecer al menor una figura responsable, del centro escolar, para acudir ante cualquier problema de convivencia.

- Estar alerta ante situaciones conflictivas que puedan derivar en ciberbullying.

- Conocer el Protocolo de actuación por si algún alumno fuera víctima de Ciberbullying, prestando especial atención a no significarmás a la víctima con nuestras actuaciones.

ciberadicción

La ciberadicción es un problema de adicción a Internet que se observa en menores y en adultos. Su indicador más significativo es la “conexión compulsiva” que se concreta en la necesidad de tener que conectarse con frecuencia muchas veces al día.

Consecuencias

Las señales más evidentes de la adicción a Internet son:

- Dispersión de la atención. Se plantean varias tareas a la vez sin centrar la atención ni terminar ninguna de ellas.

- Búsqueda de satisfacción. Se buscan constantemente contenidos relacionados con ciertos gustos o adicciones: juegos, temáticas, etc.

- Adaptación al estímulo. Con el tiempo se buscan cada vez contenidos más estimulantes para alcanzar el mismo efecto.

- Creación de distintas identidades. Se accede a un foro o chat con distintas identidades o personalidades.

- Del mundo real al virtual. Se va sustituyendo el mundo real por el virtual abandonando las amistades reales y buscando solamente amistades a través de la red.

- Pérdida de la noción del tiempo. Se conecta para una tarea determinada pero se termina dedicando mucho más tiempo.

- Conexión compulsiva. Se siente la necesidad de conectarse muchas veces al día, aunque sea durante un corto periodo de tiempo. Esto se suele traducir en no dedicarle tiempo suficiente a otras tareas: deberes, aseo personal, cuidado, comida, vida familiar, etc.

- Síndrome de abstinencia. Muestra mal humor y nerviosismo cuando no se puede conectar como consecuencia de un “castigo” o una avería.

- Menos horas de sueño y comida. Se prolonga la conexión a Internet por las noches en lugar de dedicarlas a dormir o incluso comer un bocadillo delante de la pantalla para no perder tiempo.

- Acordar un horario concreto y moderado de conexión a Internet

- Concretar las tareas a realizar en Internet antes de conectarse y tratar de mantener la atención en ellas hasta su terminación.

- Moderar el uso de videojuegos en la red. Utilizar Internet para otras tareas más interesantes.

- Es importante hablar con los padres y profesores. Ellos te pueden ayudar a organizar tu tiempo.

- Diversificar tus actividades cotidianas tratando de dedicarle a cada una el tiempo necesario.

- Cultivar a diario las relaciones personales y familiares.

- Respetar las horas de sueño y descanso así como las comidas acompañado en familia.

- Dedicar el tiempo necesario al estudio y tareas escolares.

Sexting

Esta acción, que implica la pérdida de control sobre la imagen propia o ajena, puede tener consecuencias imprevistas y muchas veces perjudiciales para los niños, niñas y adolescentes, que se ven sumidos en situaciones embarazosas que comprometen su imagen.

¿Cómo evitar la sextorsión?

¿Cómo evitar la sextorsión?

Evitar el envío de fotos comprometidas a tu pareja. El afecto se puede demostrar de otras formas. Pensar que puede utilizarlas de forma no adecuada cuando la relación haya terminado.

Reflexionar sobre las posibles consecuencias derivadas del envío de una foto personal comprometida a cualquier otra persona, sea conocida o no.

Consecuencias

Cuando el menor ve que su imagen de carácter sexual se distribuye sin control a todo el mundo, este se siente humillado y puede acabar con problemas de ansiedad, depresión, perdida de autoestima, trauma, exclusión de la sociedad…y a veces puede acabar en suicidio. Estos riesgos psicológicos pueden ser más graves si existe sextorsión a partir del sexting.

Reflexionar sobre las posibles consecuencias derivadas del envío de una foto personal comprometida a cualquier otra persona, sea conocida o no.

Consecuencias

Cuando el menor ve que su imagen de carácter sexual se distribuye sin control a todo el mundo, este se siente humillado y puede acabar con problemas de ansiedad, depresión, perdida de autoestima, trauma, exclusión de la sociedad…y a veces puede acabar en suicidio. Estos riesgos psicológicos pueden ser más graves si existe sextorsión a partir del sexting.

phishing

El phishing es un tipo de estafa que intenta obtener de la víctima sus datos, contraseñas, cuentas bancarias, números de tarjetas de crédito o del documento nacional de identidad, etc. mediante engaño para utilizarlos en el robo de fondos de sus cuentas.

El término phishing proviene de la unión de los siguientes vocablos en inglés password, harvesting y fishing, con lo que se viene a hacer alusión a “cosecha y pesca de contraseñas”. A la persona que pone en práctica este delito se le conoce como phisher. Generalmente se solicitan del usuario datos personales haciendo pasar por una empresa o entidad pública con la excusa de comprobarlos o actualizarlos. Esta petición de datos se realiza a través de un mensaje de teléfono móvil, una llamada telefónica, una ventana emergente durante la navegación por Internet o bien en un correo electrónico.

¿Cómo evitar el phishing?

- Nunca responder a ninguna solicitud de datos personales usando el correo electrónico, los sms o las llamadas telefónicas. Las entidades u organismos nunca solicitan esta información por estos medios. Ellos ya tienen tus datos y en todo caso es el propio usuario quien puede llamar para solicitarlos en caso de olvido o pérdida. Pero no al revés. Es cuestión de sentido común.

- Desconfiar de la dirección de sitio web o página contenida en un mensaje sospechoso. Normalmente se parecen a la dirección original del banco o entidad que dicen ser, pero no es igual.

- Asegurarse de que el acceso a la gestión de bancos por Internet se hace en una página de navegación segura HTTPS://. Este sistema exige que la entidad bancaria disponga de un certificado de seguridad y cifrado seguro que garantiza su autenticidad al cliente. No conviene confiar en un acceso seguro HTTPS que no disponga de un certificado oficial de seguridad. El navegador web detectará si el certificado es oficial o no.

- Si recibe un mensaje phishing, enséñeles el mensaje a sus hijos o alumnado y aproveche la ocasión para que se convierta en una “clase práctica”. Mostrarles el mensaje puede ayudarlos a reconocer estafas de phishing y comprender que los mensajes que circulan por internet no siempre son lo que parecen.

Utilizar los datos personales para realizar un fraude o robo de fondos de las cuentas bancarias

Exposición de datos personales

El acompañamiento del adulto debe orientarse en ayudar al niño a configurar su privacidad de manera de que interactúe solo con sus amigos, o sea aquellos que ha aceptado en su red social porque los conoce o tiene referencias de ellos a través de otros amigos.

-Tipos de riesgos:

1. Riesgos de integridad.

2. Riesgos de relación.

3. Riesgos de acceso.

4. Riesgos de utilidad.

5. Riesgos en la infraestructura.

6. Riesgos de seguridad general.

7. Concentración de procesamiento de aplicaciones más grandes y de mayor complejidad.

8. Dependencia en el personal clave.

9. Desaparición de los controles tradicionales.

10. Huelgas, terrorismo e inestabilidad social.

11. Mayor conciencia de los proveedores.

Descripción de tipos de delitos

Hasta hace pocos años este tema no constituía motivo de gran preocupación para los proveedores, pero la conciencia acerca de la exposición a los riesgos los ha obligado a destinar presupuestos considerables para la investigación acerca de la seguridad.

¿Qué es un delito informático?

El delito informático implica actividades criminales que en un primer momento los países han tratado de encuadrar en figuras típicas de carácter tradicional, tales como robos o hurto, fraudes, falsificaciones, perjuicios, estafa, sabotaje, etcétera.

Descripción de tipos de delitos

Hasta hace pocos años este tema no constituía motivo de gran preocupación para los proveedores, pero la conciencia acerca de la exposición a los riesgos los ha obligado a destinar presupuestos considerables para la investigación acerca de la seguridad.

¿Qué es un delito informático?

El delito informático implica actividades criminales que en un primer momento los países han tratado de encuadrar en figuras típicas de carácter tradicional, tales como robos o hurto, fraudes, falsificaciones, perjuicios, estafa, sabotaje, etcétera.

Existen en la actualidad distintas modalidades delictivas relacionadas con la informática. Pero se pueden clasificar en dos tipos:

-Delitos Computacionales:

Entendiéndose a conductas delictivas tradicionales con tipos encuadrados en nuestro Código Penal que se utiliza los medios informáticos como medio de comisión, por ejemplo: realizar una estafa, robo o hurto, por medio de la utilización de una computadora conectada a una red bancaria, ya que en estos casos se tutela los bienes jurídicos tradicionales como ser el patrimonio.

Uso de los sitios de organizaciones privadas (como bancos) y públicas (estatales, provinciales y/o municipales).

-Delitos Informáticos:

son aquellas conductas deleites en las que se ataca bienes informáticos en sí mismo, no como medio, como ser el daño en el SOFTWARE por la intromisión de un Virus, o accediendo sin autorización a una PC, o la piratería (copia ilegal) de SOFTWARE, pero esta última está en Argentina penalizada con 1 mes a 6 años de prisión, específicamente por la ley 11.723 de Derecho de Autor.

Pero no robando o dañando el Hardware, porque encuadraría en un delito tipificado tradicional mencionado anteriormente.

Ley General de Ciudadanía Digital

Artículo 1. La presente Ley es de observancia general en toda la República; sus disposiciones son de orden público e interés social. Tiene por objeto establecer las condiciones y responsabilidades para el acceso pleno y ejercicio de la ciudadanía digital en los Estados Unidos Mexicanos.

Artículo 2. La presente Ley es aplicable para todas las y los ciudadanos mexicanos y las entidades públicas en todos los órganos y niveles de gobierno.

Artículo 3. I. La ciudadanía digital consiste en el ejercicio de los derechos y obligaciones que gozan todos los y los ciudadanos mexicanos a través del uso de tecnologías de información y comunicación.

Las demás leyes:

http://sil.gobernacion.gob.mx/Archivos/Documentos/2018/12/asun_3789285_20181204_1543337934.pdf

Conclusión 2

Llegue a la conclusión que para poder formar un ciudadano digital se necesita primeramente obtener un ciudadano con grandes valores, ser respetuoso a los demás, que ejerza los derechos humanos, que cumpla sus deberes sociales y que conviva en paz; con el firme objetivo de mantener el orden y la tranquilidad de la sociedad, rompiendo todos esos lazos de inequidad que sean producido al interior de la misma.

Conclusiones

Llegue a la conclusión lo que implica ser un ciudadano digital ya que el trabajo nos enseñó sobre cómo usar las redes, puedo tener en cuenta como puede ser un mejor ciudadano digital en las distintas redes sociales.

Se supo ver las ventajas y desventajas que tiene cad red social de las que hablamos y qué cosas favorecen y no favorecen al usuario del mismo.

Se supo ver las ventajas y desventajas que tiene cad red social de las que hablamos y qué cosas favorecen y no favorecen al usuario del mismo.

Aprendí que, teniendo una red, uno no puede tener contacto con personas desconocidas ya que pueden ser un factor o favorable y estafador para las personas y especialmente a los niños.

Como recomendación, se puede recurrir a los padres de familia de los niños afectados por cualquier problema que sufran en el internet.

Se puede también tener un control a los hijos para que los padres estén monitoreando cada una de las cosas que hagan sus hijos en las diferentes redes sociales que estén utilizando. la recomendación más grande es que cada hijo o persona empiecen a utilizar las redes sociales con mayor cuidado y limitado ya que hay muchas cosas malas en el internet y personas que también te chantajean con tal que hagas cosas que no quieres hacer y más lo niños que ellos no saben usar muy bien las redes y tener en cuenta que uno siempre debe ser un buen ciudadano digital.

También hay que seguir las reglas de cualquier sitio, para evitar una buena ciudadanía digital. aparte de aprender debemos transmitir lo aprendido.Conclusión 2

Llegue a la conclusión que para poder formar un ciudadano digital se necesita primeramente obtener un ciudadano con grandes valores, ser respetuoso a los demás, que ejerza los derechos humanos, que cumpla sus deberes sociales y que conviva en paz; con el firme objetivo de mantener el orden y la tranquilidad de la sociedad, rompiendo todos esos lazos de inequidad que sean producido al interior de la misma.

Al igual que tenemos tener cuidado con lo que subimos en internet, tener cuidado con lo que hacemos ya que si otra persona puede ver cosas que no tiene que ver, también tener cuidado con lo que miras en internet ya que pueden ver cosas malas también por estar en sitios web indebidos pueden llegar a hacker tus cuentas y también pueden robar información muy importante, que si está en malas manos pueden conseguir contraseñas de cuentas de banco y otros problemas.

El ciudadano digital debe convertirse en generador y potencializador de su propio conocimiento, logrando la obtención de un saber más práctico, mediante la correcta aplicación de todas aquellas herramientas tecnológicas que se encuentran al servicio del saber, por lo cual debe ser el bien y no el mal.

El ciudadano digital debe convertirse en generador y potencializador de su propio conocimiento, logrando la obtención de un saber más práctico, mediante la correcta aplicación de todas aquellas herramientas tecnológicas que se encuentran al servicio del saber, por lo cual debe ser el bien y no el mal.

Excelent⭐⭐⭐⭐⭐

ResponderEliminarEsta mejor el mio🤣

EliminarGracias

Eliminar